配置设置

在激活 Active Directory 绑定以将用户和组从 Active Directory 导入到 octoplant 之前,需要在 AdminClient 中配置某些设置。

要配置 Active Directory 绑定的设置,请按以下步骤进行:

- 在同步选项卡中,选择激活按钮。

- 在授权选项卡中,您有由操作系统授权和由操作系统和访问管理授权两个选择。之后,单击确定。(关于这些设置的更多信息,请参见 AdminClient > 账户策略)。

- 在功能区中,单击选项配置。

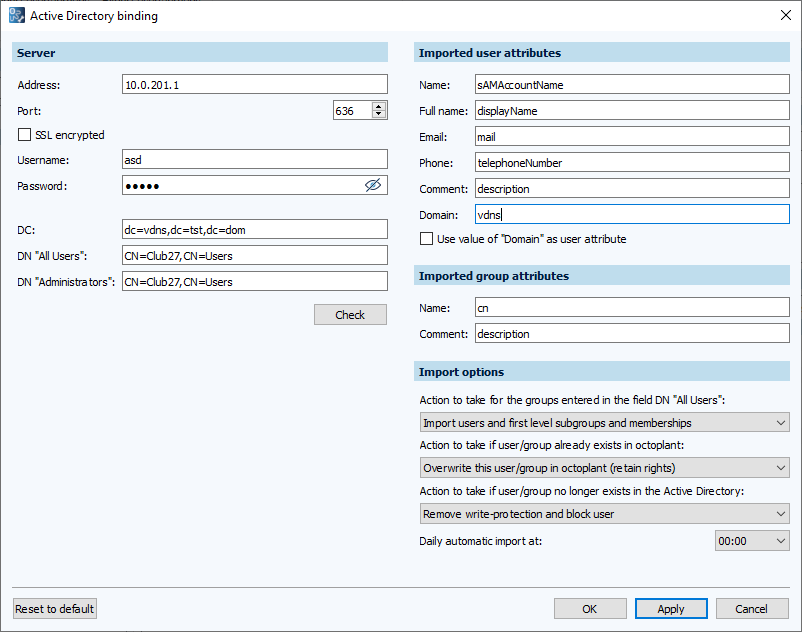

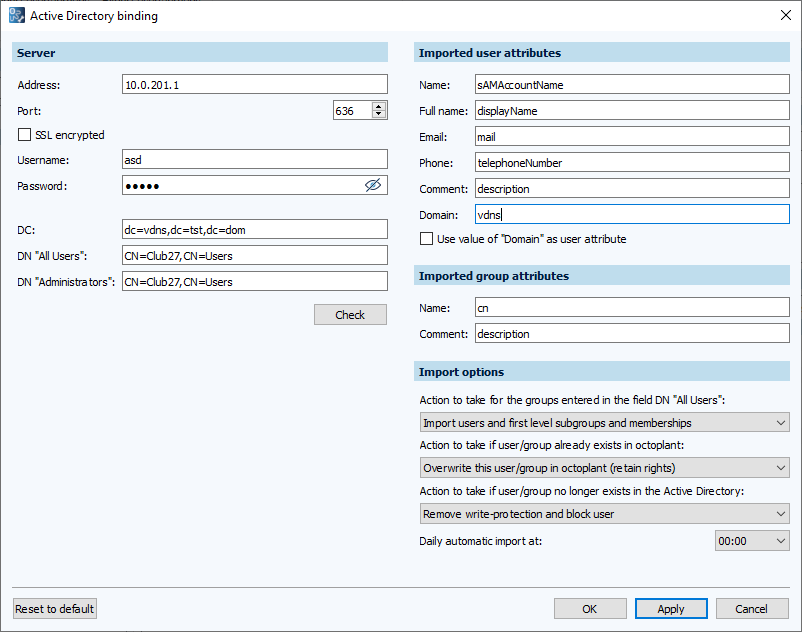

然后将显示对话框 Active directory 绑定。 -

必填字段用红色星号 * 标记。 - 单击确定。

现在设置已被保存,对话框将关闭。

在配置 Active Directory 连接时,由 IT 部门提供的数据往往是从电子邮件或 Word 文档中复制的。可能发生的情况是,字符被相应的文字处理程序更改或添加。这将以错误信息的形式显示出来。为了防止这种情况,我们建议手动输入数据。

在配置 Active Directory 连接时,由 IT 部门提供的数据往往是从电子邮件或 Word 文档中复制的。可能发生的情况是,字符被相应的文字处理程序更改或添加。这将以错误信息的形式显示出来。为了防止这种情况,我们建议手动输入数据。

服务器

我们已为 Active Directory 实施了自动身份验证。这意味着,如果提供的凭据、用户名和密码在 Active Directory 绑定对话框中留空,则将使用已经经过身份验证的凭据。

我们已为 Active Directory 实施了自动身份验证。这意味着,如果提供的凭据、用户名和密码在 Active Directory 绑定对话框中留空,则将使用已经经过身份验证的凭据。

| 元素 | 描述 | 示例 |

|---|---|---|

| 地址 | Active Directory 服务器的名称、IP地址或域 如果您要连接的计算机不包括在 Active Directory 服务器的域内,则只能通过 Active Directory 服务器的名称或 IP 地址进行连接。 如果您要连接的计算机不包括在 Active Directory 服务器的域内,则只能通过 Active Directory 服务器的名称或 IP 地址进行连接。 |

10.0.201.1 |

| 端口 | Active Directory 服务器端口 可以使用从 0 到 65535 的整数值 加密连接的默认端口是端口 636(未加密连接的默认端口是 389) 如果一个端口已被占用,请另选一个。 |

636 |

| SSL 加密 | 加密或未加密的连接到活动目录服务器。 默认情况下,与活动目录的连接是使用LDAP协议进行的。如果选中 SSL 加密复选框,则将使用 LDAPS 协议。 |

þ SSL 加密 |

| 用户名称 | 用于访问 Active Directory 服务器的用户名 格式:<用户名>或<域>\<用户名>或<用户名>@<域> |

octoplant |

| 密码 | 用于访问 Active Directory 服务器的用户名 掩码显示 |

••••••••• |

| DC | 域名的 DNS 名称 根据 Active Directory 的格式,域名中由点分隔的部分在 Active Directory 中被划分为独立的部分。每个部分都由前缀 DC(=域组件)起始。各个部分之间用逗号隔开 如域 "vdns.tst.dom" 被映射如下:DC=vdns, DC=tst, DC=dom |

DC=vdns, DC=tst, DC=dom |

| DN "所有用户" | Active Directory 组的可分辨名称 (=DN),会在该组内对要导入的用户(和其他组)进行搜索。 与 Active Directory 格式相对应的条目。一个可分辨名称代表了分层目录中的一个对象。可分辨名称从较低的层次结构级别写入到较高的层次结构级别。对象本身由前缀 CN (=公用名) 引入。各个部分之间用逗号隔开 对于 "用户 "文件夹中 "Club27" 组,其可分辨名称看起来像这样:CN=Club27, CN=Users |

CN=Club27, CN=Users |

| DN "管理员" |

Active Directory 组的可分辨名称 (=DN),其用户将被导入到管理员组 多个组之间用分号隔开。 |

CN=Reservoir-Dogs, CN=Users, OU=SecurityGroup.

CN=SECS-Engineering-1,OU=test,OU=2008 R2 AD; CN=SECS-Engineering-2,OU=test 2,OU=2008 R2 AD; ... |

路径规范:

路径需要在 Active Directory 绑定对话框中完整地输入。如果路径包含特殊字符,如 "+"(例如:OU=W+D),该特殊字符必须使用转义序列 "\" 提供(例如:CN=Reservoir-Dogs, OU=W\+D)。

您可以使用检查按钮来测试服务器的详细信息是否正确。

发布 Active Directory 组的可分辨名称

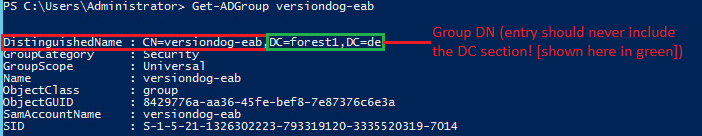

在 DN "所有用户" 和 DN "管理员"字段中,指定 Active Directory 组的可分辨名称。可以通过在 Active Directory 控制器上执行的 PowerShell 命令 Get-ADGroup<组名称> 来发布可分辨名称。

例如:

导入的用户属性

| 元素 | 描述 | 示例 |

|---|---|---|

| 名称 | Active Directory 中的属性,在 octoplant中被用作用户名 在导入过程中,用户的名称是根据 Active Directory 中的该属性值设置的。 |

sAMAccountName |

| 全名 | Active Directory 中的属性,在 octoplant中被用作全名 在导入过程中,用户的名称是根据 Active Directory 中的该属性值设置的。 |

displayName |

| 电子邮件 | 来自 Active Directory 的属性,在 octoplant中被用作电子邮件地址。 在导入过程中,用户的电子邮件地址是根据 Active Directory 中的该属性值设置的。 |

|

| 电话 | Active Directory 中的属性,在 octoplant 中被用作电话号码 在导入过程中,用户的电话号码是根据 Active Directory 中的该属性值设置的。 |

telephoneNumber |

| 注释 | Active Directory 中的属性,在 octoplant 中被用作注释 在导入过程中,用户的注释是根据 Active Directory 中的该属性值设置的。 |

description |

| 域 |

来自 Active Directory 的域名或用户属性 如果复选框使用 "域 " 的值作为用户属性已被清除,则将输入域的 NetBIOS 名称。这是默认设置。 如果复选框使用 "域" 的值作为用户属性已被清除,则可指定从中可以读取或使用域名的任何用户属性。 2 个特性:userPrincipalName 和 distinguishedName 这两个属性都会分别使用找到的第一个子域或域作为域名。 例如:

此处,@ 后面的第一个值到第一个 "." 被用作域名,即 "subdomain"(子域)。 |

导入的组属性

| 元素 | 描述 | 示例 |

|---|---|---|

| 名称: | Active Directory 中的属性,在 octoplant中被用作组名称 在导入过程中,组名称是根据 Active Directory 中的该属性值设置的。 |

cn |

| 注释: | 来自 Active Directory 的属性,在 octoplant 中被用作组的注释 在导入过程中,组的注释是根据 Active Directory 的该属性值设置的。 |

description |

导入选项

| 元素 | 描述 |

|---|---|

| 在 DN "所有用户" 字段中输入的组的程序 |

|

| 如果用户/组已经存在于 octoplant,应采取的行动。 |

程序行为,如果被设置为导入的用户/组已经存在于 octoplant。 选项:

|

| 如果 Active Directory 中不再存有用户/组,所需采取的行动: |

程序行为,如果 octoplant 中不再存有被设置为导入的用户/组。 选项:

|

| 每天自动导入的时间: | 每天开始自动导入的时间(可选择项按整小时计)。 |

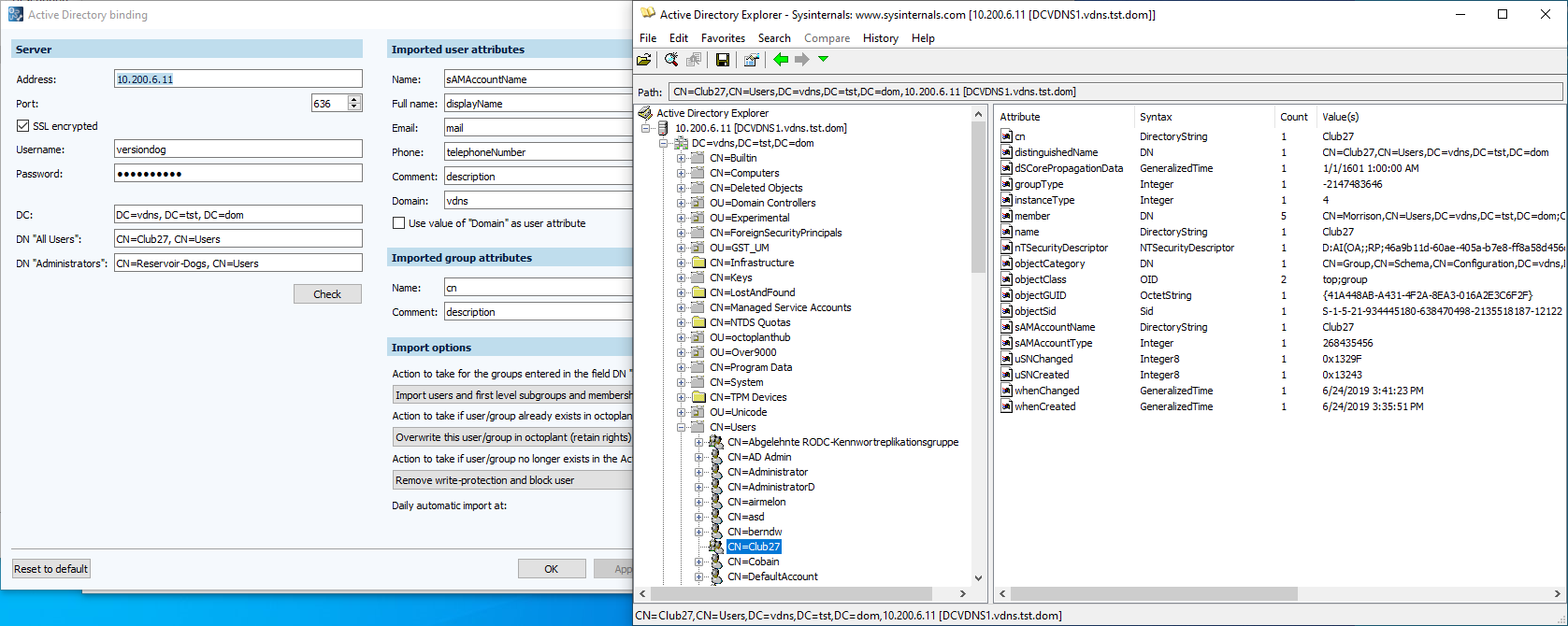

配置示例:

单击恢复到默认状态,所有条目都被撤销,配置对话框的初始状态被还原。

单击恢复到默认状态,所有条目都被撤销,配置对话框的初始状态被还原。

其他信息:

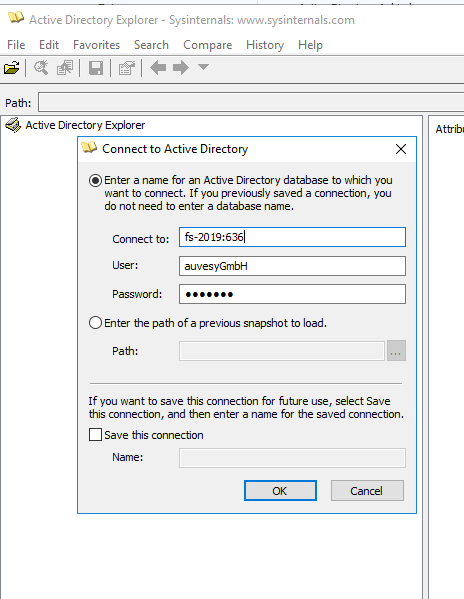

在 octoplant 中, Active Directory 绑定所需的许多信息都可以通过管理 Active Directory 的工具快速而轻松地找到。例如,微软的 Active Directory Explorer 就是这样一个工具。如果明确指定了端口,还可以检查 SSL 连接。

例如:

下面的截图显示了配置 Active Directory 绑定所需的信息,以便能够通过 Active Directory Explorer 从“用户”文件夹导入 "Club27" 组。彼此相关的信息可以通过相同的数字来识别。

|

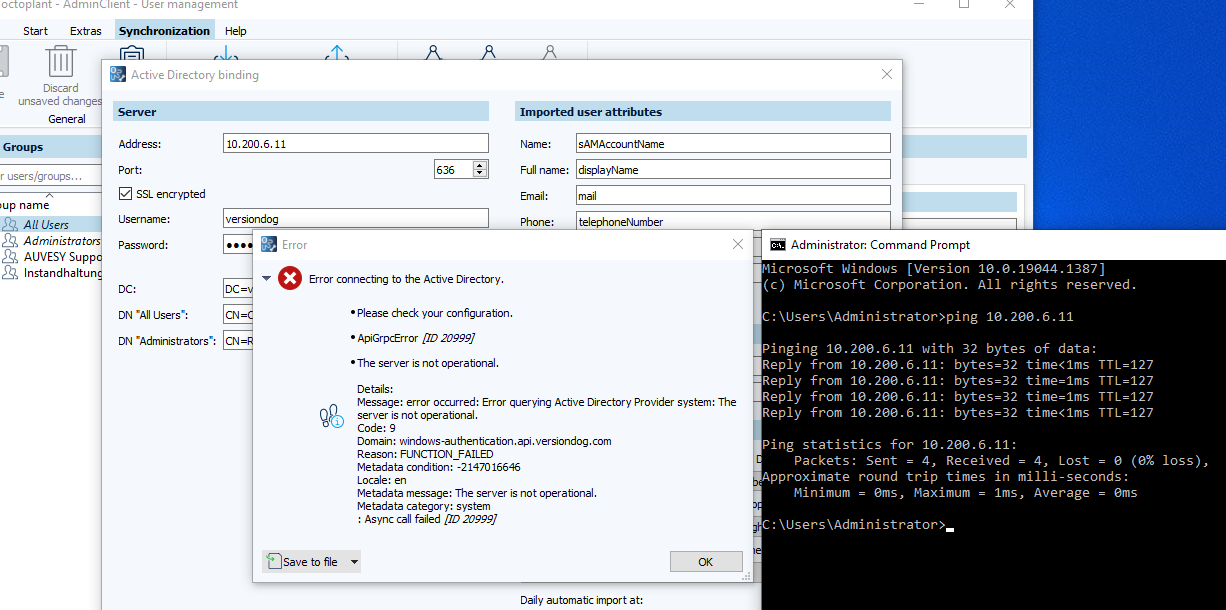

与 Active Directory 服务器的 SSL 加密连接失败,错误信息如下:我怎样才能解决这个问题呢?

检查证书中的名称与请求中的名称是否相符。 在上面的例子中,配置时使用了 IP 地址而不是计算机名称 "FS-2019"。由于证书中只存储了 "FS-2019" 这个名称,所以出现了显示的错误。 要解决这个问题,在地址栏中指定计算机名称 "FS-2019" 即可。

|

|

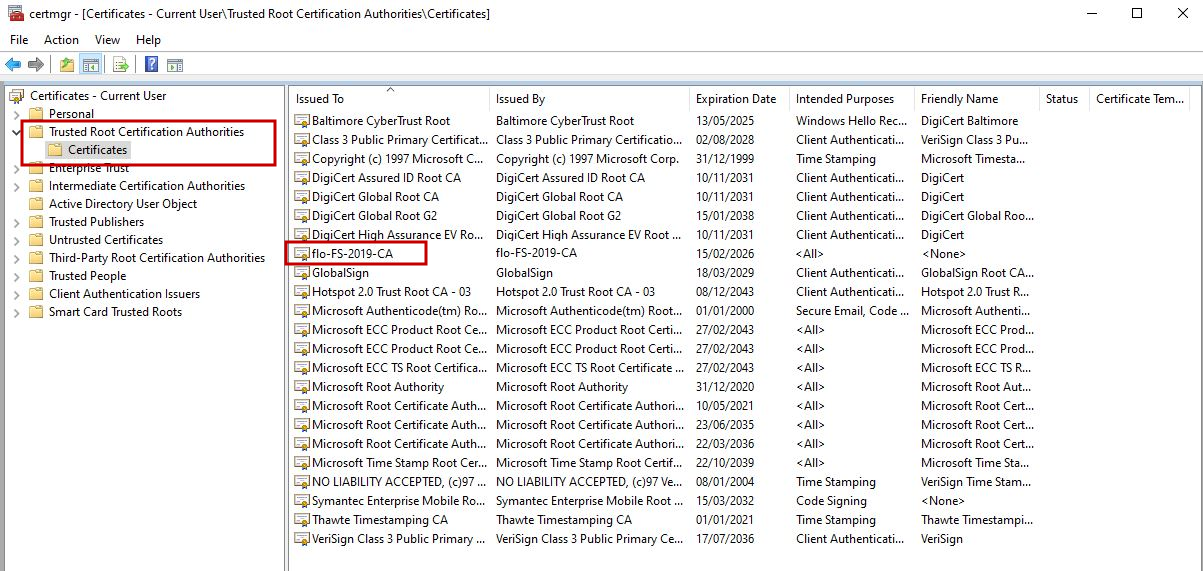

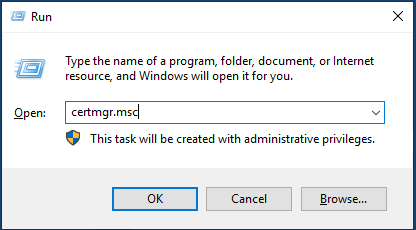

我怎样才能在 octoplant 服务器上导入证书或检查其可用性?

根证书标识一个证书颁发机构 (CA)。有了这个根证书,CA 会签署一个或多个下级证书,这些下级证书签署终端用户的 SSL 证书。 根证书必须被导入到服务器。要执行导入,双击导出的证书并将其归入受信任的根证书颁发机构。

要显示证书,按 Win + R,在运行对话框中输入 certmgr.msc(或 certlm.msc) 。

|