Ihr eigenes Sicherheitszertifikat verwenden

Dieses Verfahren in Verbindung mit einer geeigneten Zertifizierungsstelle (intern oder extern) behebt den Fehler NET::ERR_CERT_AUTHORITY_INVALID.

Dieses Verfahren ist vor allem für die IT-Abteilung oder den Domänenmanager nützlich.

Dieses Verfahren ist vor allem für die IT-Abteilung oder den Domänenmanager nützlich.

Dies ist ein optionales Verfahren, das Sie durchführen können, wenn Sie Ihr eigenes Zertifikat für OIDC anstelle des von octoplant erstellten verwenden möchten.

octoplant erstellt zur Laufzeit automatisch ein Selbstzertifikat und einen privaten Schlüssel.

octoplant erstellt zur Laufzeit automatisch ein Selbstzertifikat und einen privaten Schlüssel.

Um Ihr eigenes Zertifikat zu verwenden, erstellen Sie einen Eintrag 41388 in der Datei server.ini im Abschnitt [Common] wie unten gezeigt:

[Common] 41388=https://<server_name_einfügen>Verwenden Sie hier und in den folgenden Anweisungen den Namen Ihres Servers anstelle von <server_name_einfügen>.

Andere gültige Basis-URIs für den Eintrag 41388=https://<server_name_einfügen> könnten ähnlich wie eine der folgenden sein:

-

https://localhost:64021/octoplant/

-

https://octo.plant.localhost:123

-

https://octoplant.landau.auvesy-mdt.com:64023

-

https://192.168.178.12:5555

-

https://[\:\:abcd\:1234\:dcba]\:9999

-

http://octo.ld.auvesy.de

Der Host- oder Domänenname darf nur ASCII-Zeichen enthalten. Wenn Sie Unicode-Zeichen haben, müssen Sie diese durch ihre Punycode-Darstellung ersetzen.

SSL-Zertifikat erstellen

-

Installieren Sie OpenSSL.

-

Erstellen Sie eine leere Textdatei mit dem Namen sssan.conf im Ordner für die OpenSSL-Ausführung.

Der ausführbare Ordner kann je nach OpenSSL-Distribution variieren. Der ausführbare Ordner ist derjenige, in dem sich openssl.exe befindet.

Der ausführbare Ordner kann je nach OpenSSL-Distribution variieren. Der ausführbare Ordner ist derjenige, in dem sich openssl.exe befindet. -

Bearbeiten Sie die neue Datei mit Notepad oder einem ähnlichen einfachen Texteditor.

-

Geben Sie den folgenden Text in diese Datei ein:

Kopieren[req] default_bits = 4096 prompt = no default_md = sha256 x509_extensions = v3_req distinguished_name = dn [dn] C = <insert country code> O = <insert company name> CN = <insert_server_name> [v3_req] subjectAltName = @alt_names [alt_names] DNS.1 = <insert_server_name>

-

sssan.confspeichern.

-

-

Öffnen Sie eine CMD-Shell mit Administratorrechten.

Stellen Sie sicher, dass Sie Administratorrechte für die Shell verwenden.

Stellen Sie sicher, dass Sie Administratorrechte für die Shell verwenden. -

Wechseln Sie in der Shell in den Ordner mit der ausführbaren OpenSSL-Datei.

-

Setzen Sie die Umgebungseigenschaft OPENSSL_CONF. Geben Sie in der Shell Folgendes ein:

KopierenSET OPENSSL_CONF=<vollständiger Pfad zum Ordner der OpenSSL-Ausführung>\openssl.cfg -

Um ein SSL-Zertifikat mit SAN zu erzeugen, geben Sie Folgendes in die Shell ein:

Kopierenopenssl.exe req -new -x509 -newkey rsa:4096 -sha256 -nodes -keyout "<Speicherort des Zert einfügen>\server.key" -days 3560 -out "<Speicherort des Zert einfügen>\cert.crt" -config "sssan.conf"Dadurch werden zwei Dateien in dem gewählten Zertifikatsverzeichnis erstellt:

- server.key: Eine private Schlüsseldatei

- cert.crt: Das Zertifikat

Lassen Sie die Administrator-Shell geöffnet, wenn Sie das Zertifikat auf dem Server installieren.

Lassen Sie die Administrator-Shell geöffnet, wenn Sie das Zertifikat auf dem Server installieren. -

Wechseln Sie in das lokale Konfigurationsverzeichnis

-

Umbenennen:

- cert.crt zu ApiCertificate (keine Erweiterung)

- server.key zu ApiPrivaterKey (keine Erweiterung)

Der Zertifikatserstellungsprozess ist abgeschlossen. Jetzt können Sie:

Der Zertifikatserstellungsprozess ist abgeschlossen. Jetzt können Sie:-

Einen von Active Directory verwalteten Zertifikatsdienste anrichten

-

Zertifikate an Client-Computer mithilfe der Gruppenrichtlinie verteilen

-

oder signieren Sie das Zertifikat mit Ihrer eigenen Zertifizierungsstelle

Zertifikat auf dem Server installieren

-

Öffnen Sie die Microsoft Management Console durch Eingabe von

mmc<Enter>in der Shell-Befehlszeile. Stellen Sie sicher, dass Sie die Microsoft Management Console mit Administratorrechten starten.

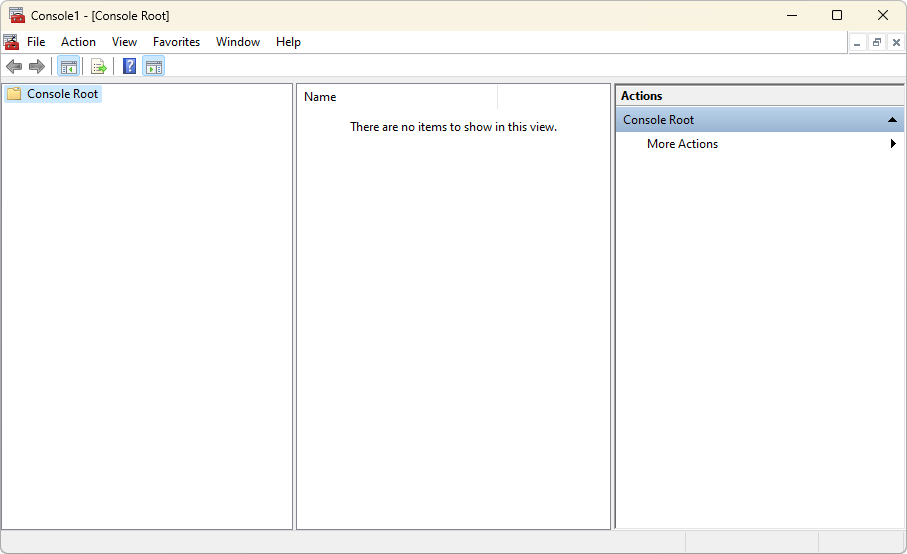

Stellen Sie sicher, dass Sie die Microsoft Management Console mit Administratorrechten starten.Die Microsoft Management Console wird angezeigt:

-

Erstellen Sie ein neues Konsolen-Snap-In:

-

Wählen Sie Datei -> Snap-In hinzufügen/entfernen....

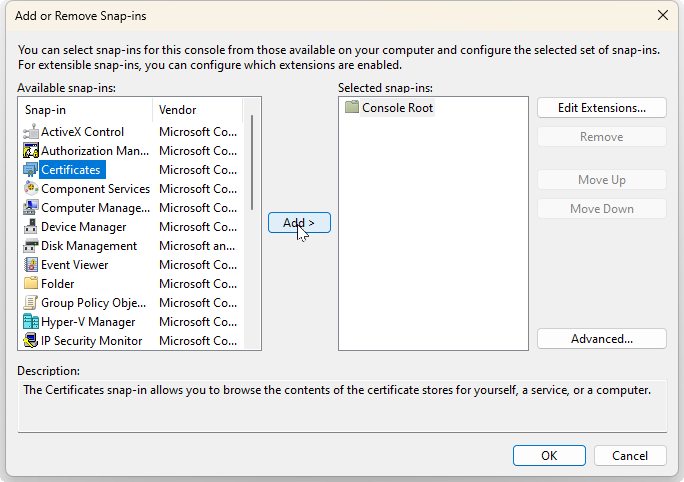

Das Dialogfeld Snap-Ins hinzufügen oder entfernen wird angezeigt:

-

Wählen Sie Zertifikate, und dann die Schaltfläche Hinzufügen.

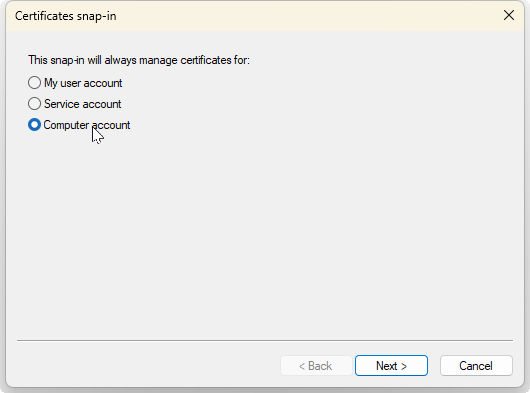

Der Assistent für das Snap-In Zertifikate wird angezeigt:

-

Wählen Sie das Optionsfeld Rechnerkonto und dann die Schaltfläche Weiter>.

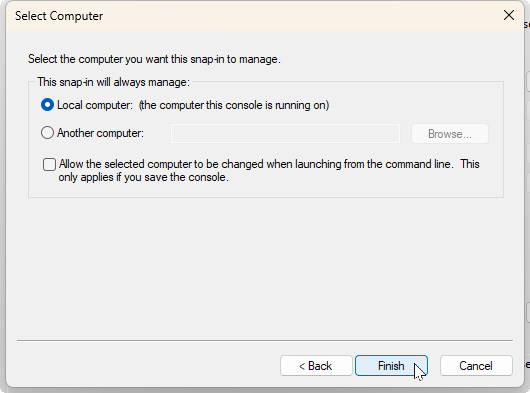

Das Dialogfeld Rechner auswählen wird angezeigt:

-

Wählen Sie das Optionsfeld Lokaler Rechner und dann die Schaltfläche Fertigstellen.

-

Wählen Sie die Schaltfläche OK im Dialogfeld Snap-Ins hinzufügen oder entfernen.

-

-

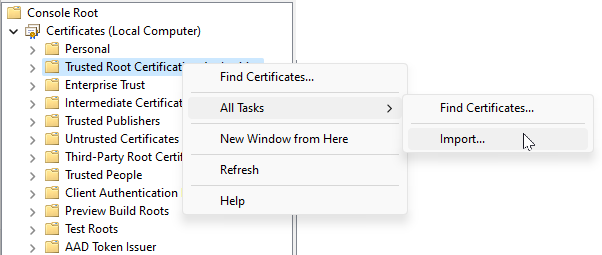

Erweitern Sie Zertifikate unter dem Konsolenstamm.

-

Klicken Sie mit der rechten Maustaste auf Vertrauenswürdige Stammzertifizierungsstellen.

-

Wählen Sie Alle Aufgaben.

-

Wählen Sie dann Import, wie in der folgenden Abbildung dargestellt:

Der Zertifikatsimport-Assistent wird angezeigt:

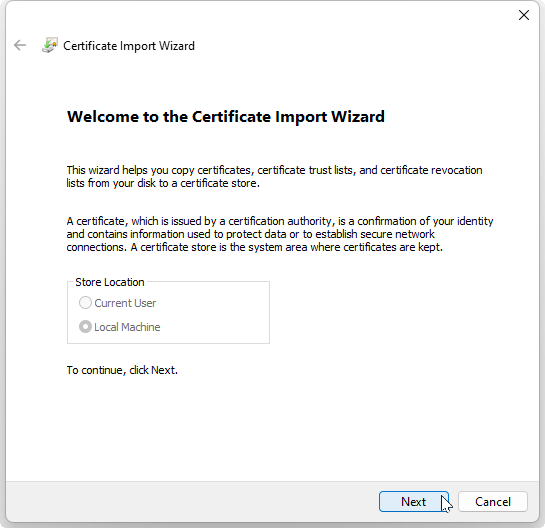

-

-

Wählen Sie die Schaltfläche Weiter.

-

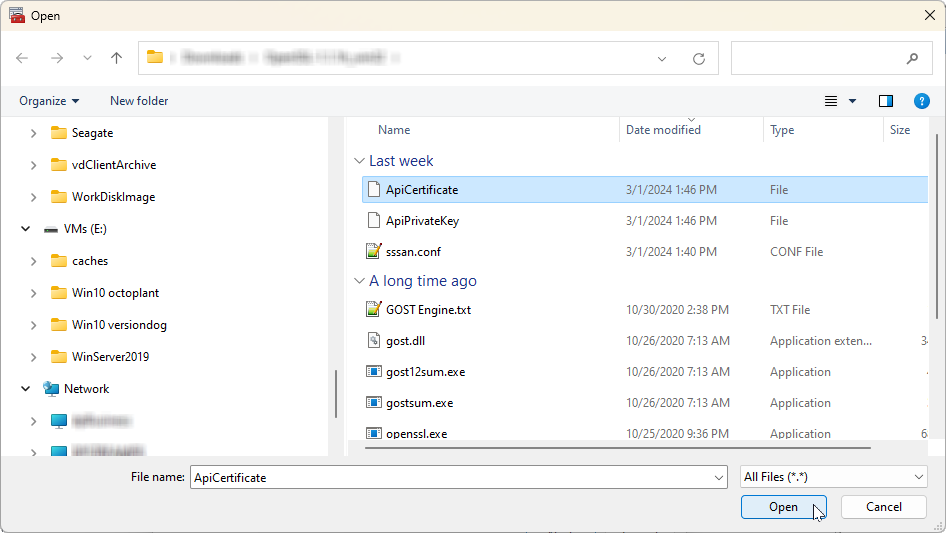

Wählen Sie die Schaltfläche Durchsuchen.

Der Windows Explorer Dialog wird geöffnet:

-

Navigieren Sie zu dem Ort, an dem Sie das ApiCertificate gespeichert haben, und wählen Sie es aus.

Ändern Sie den Dateityp im Explorer-Fenster auf Alle Dateien (*.*).

Ändern Sie den Dateityp im Explorer-Fenster auf Alle Dateien (*.*). -

Wählen Sie die Schaltfläche Öffnen.

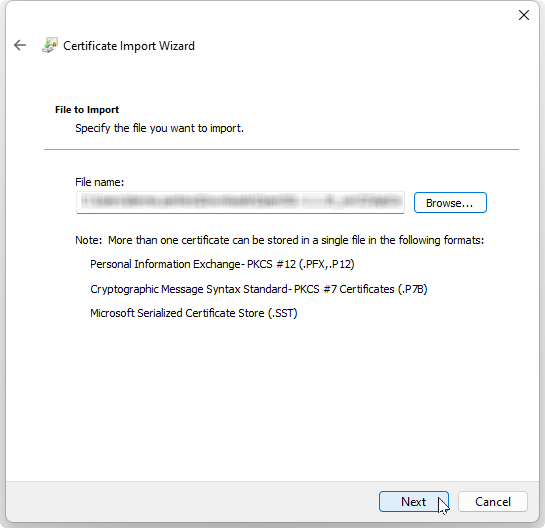

Der Zertifikatsimport-Assistent zeigt die Datei an:

-

-

Wählen Sie die Schaltfläche Weiter.

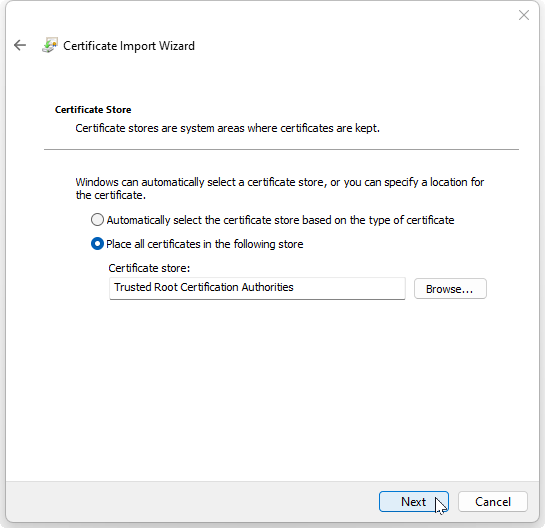

Der nächste Schritt besteht darin, den Speicherort des Zertifikats zu überprüfen:

Stellen Sie sicher, dass es sich bei dem Zertifikatsspeicher um die vertrauenswürdige Stammzertifizierungsstellen handelt.

-

Wählen Sie die Schaltfläche Weiter.

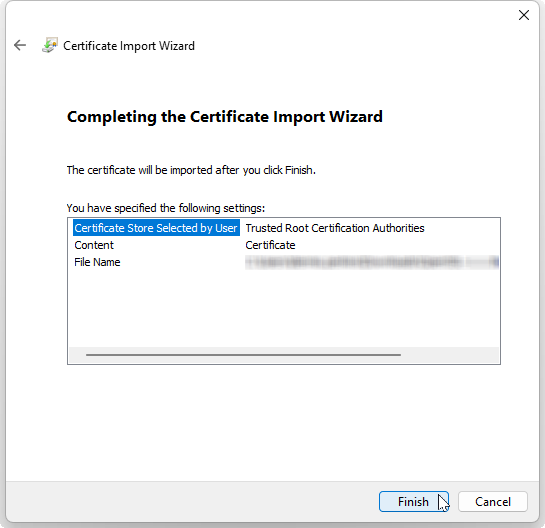

Der Assistent zeigt die Ergebnisse an:

-

Überprüfen Sie die Einstellungen für dieses Zertifikat.

-

Wählen Sie die Schaltfläche Fertigstellen, um den Assistenten abzuschließen.

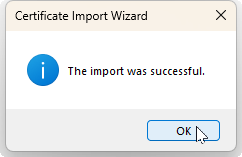

Der Assistent schließt den Import ab und zeigt ein Dialogfeld an:

-

Wählen Sie die Schaltfläche OK.

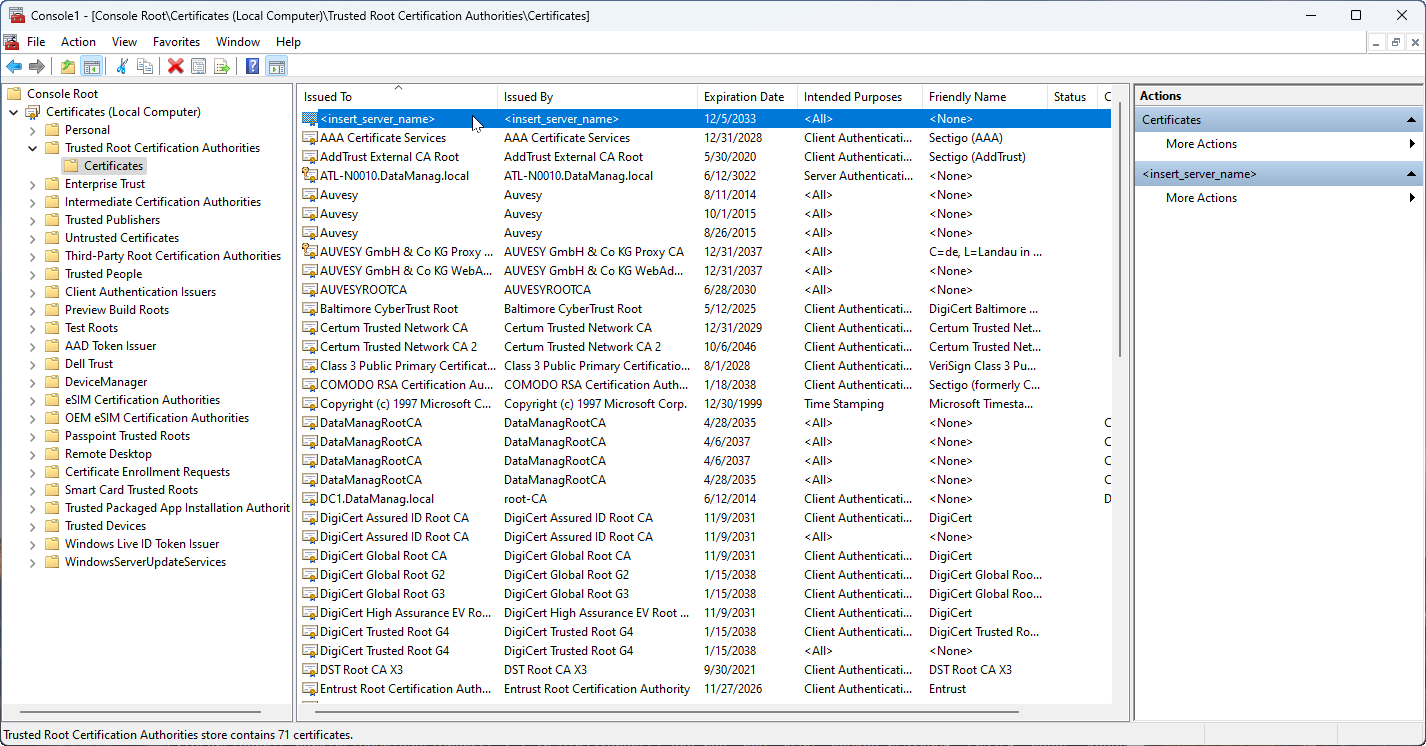

Zertifikat überprüfen

-

Suchen Sie unter Zertifikate und klicken Sie mit der rechten Maustaste auf <Server_Name_einfügen>:

-

Wählen Sie den Menüpunkt Öffnen.

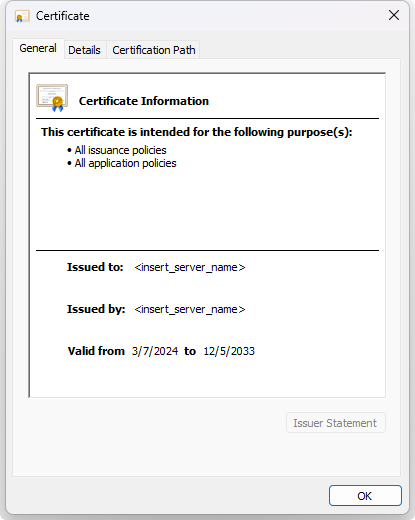

Die Zertifikatsinformationen werden angezeigt:

-

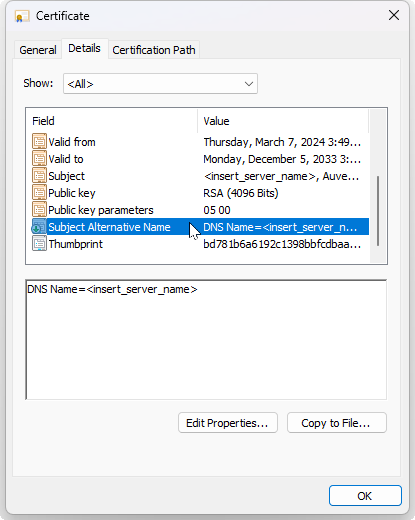

Wählen Sie die Registerkarte Details -> Alternativer Name, um die DNS- und IP-Informationen anzuzeigen, die Sie für dieses Zertifikat eingegeben haben:

-

Wählen Sie die Schaltfläche OK, und verlassen Sie die Konsole.

Die auf dieser Seite beschriebene Vorgehensweise in Verbindung mit einer geeigneten Zertifizierungsstelle (intern oder extern) behebt NET::ERR_CERT_AUTHORITY_INVALID-Fehler.

Die auf dieser Seite beschriebene Vorgehensweise in Verbindung mit einer geeigneten Zertifizierungsstelle (intern oder extern) behebt NET::ERR_CERT_AUTHORITY_INVALID-Fehler.