OIDC (OpenID Connect) Anbindung

OpenID ist eine einfache und sichere Möglichkeit für Personen, ein bestehendes Konto und Benutzerprofil eines Identitätsanbieters wiederzuverwenden. OpenID Connect (OIDC) ist ein interoperables Authentifizierungsprotokoll, das auf dem OAuth 2.0-Spezifikationsrahmen basiert.

Beispiel Apple, Google oder Microsoft können sich bei jeder OpenID-fähigen Anwendung oder Website anmelden, ohne eine neue Registrierung und ein neues Passwort zu erstellen.

Beispiel Apple, Google oder Microsoft können sich bei jeder OpenID-fähigen Anwendung oder Website anmelden, ohne eine neue Registrierung und ein neues Passwort zu erstellen.

Wie OIDC funktioniert

Das OpenID-Connect-Protokoll folgt im Wesentlichen diesen Schritten:

- Der Endbenutzer navigiert über einen Browser zu einer Website oder Webanwendung.

- Der Endbenutzer klickt auf Anmelden und gibt seinen Benutzernamen und sein Passwort ein.

- Der RP (Client) sendet eine Anfrage an den OpenID Provider (OP).

- Der OP authentifiziert den Benutzer und holt die Autorisierung ein.

- Der OP antwortet mit einem Identitätstoken und in der Regel einem Zugangstoken.

- Der RP kann eine Anfrage mit dem Zugangstoken an das Benutzergerät senden.

- Der UserInfo-Endpunkt gibt Ansprüche über den Endbenutzer zurück.

octoplant und OIDC

Weitere Informationen über OIDC mit Octoplant finden Sie in den FAQ.

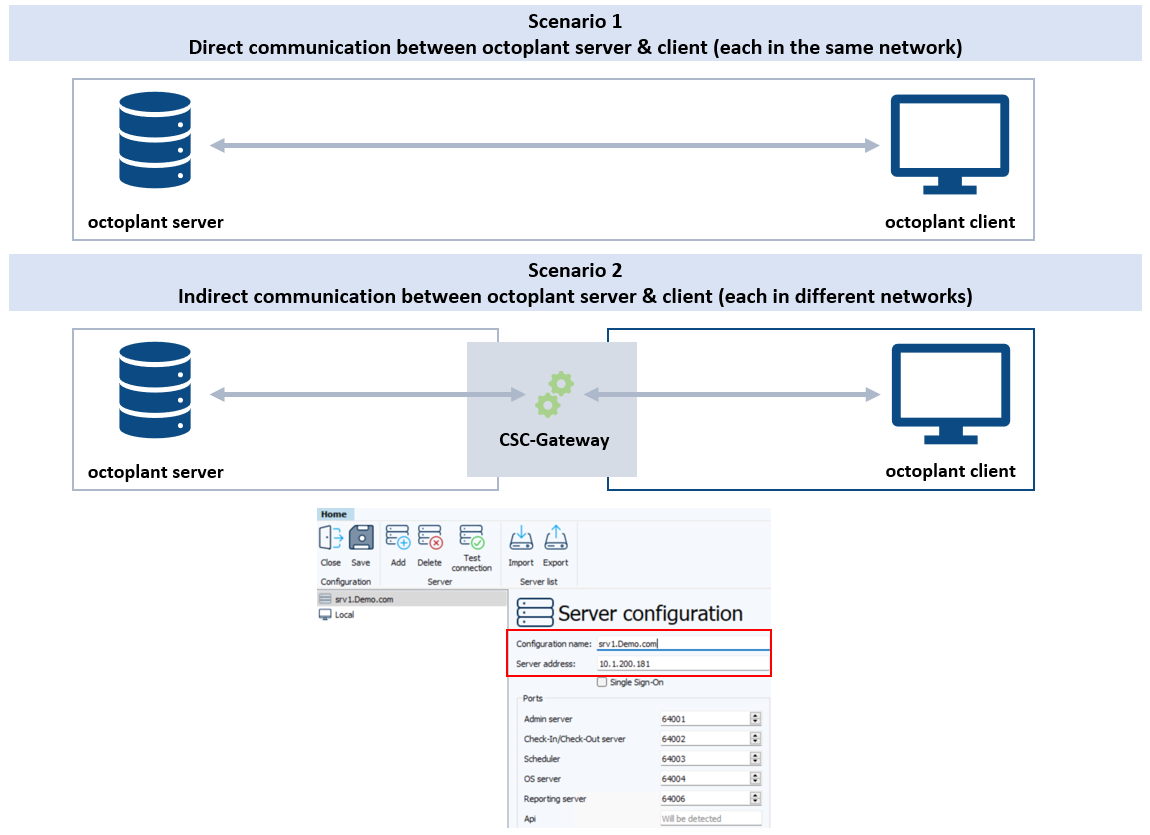

octoplant ohne OAuth

Konfiguration ohne externe Token-Verarbeitung und ID-Anbieter:

-

octoplant Server und Client können über IP-Adresse oder Computername (FQDN1) kommunizieren.

-

Es ist keine zusätzliche Handhabung von externen Zertifikaten oder Token erforderlich.

-

Wenn ein CSC-Gateway erforderlich ist (z. B. bei getrennten Netzen), kann dieses ohne zusätzlichen externen Aufwand konfiguriert werden.

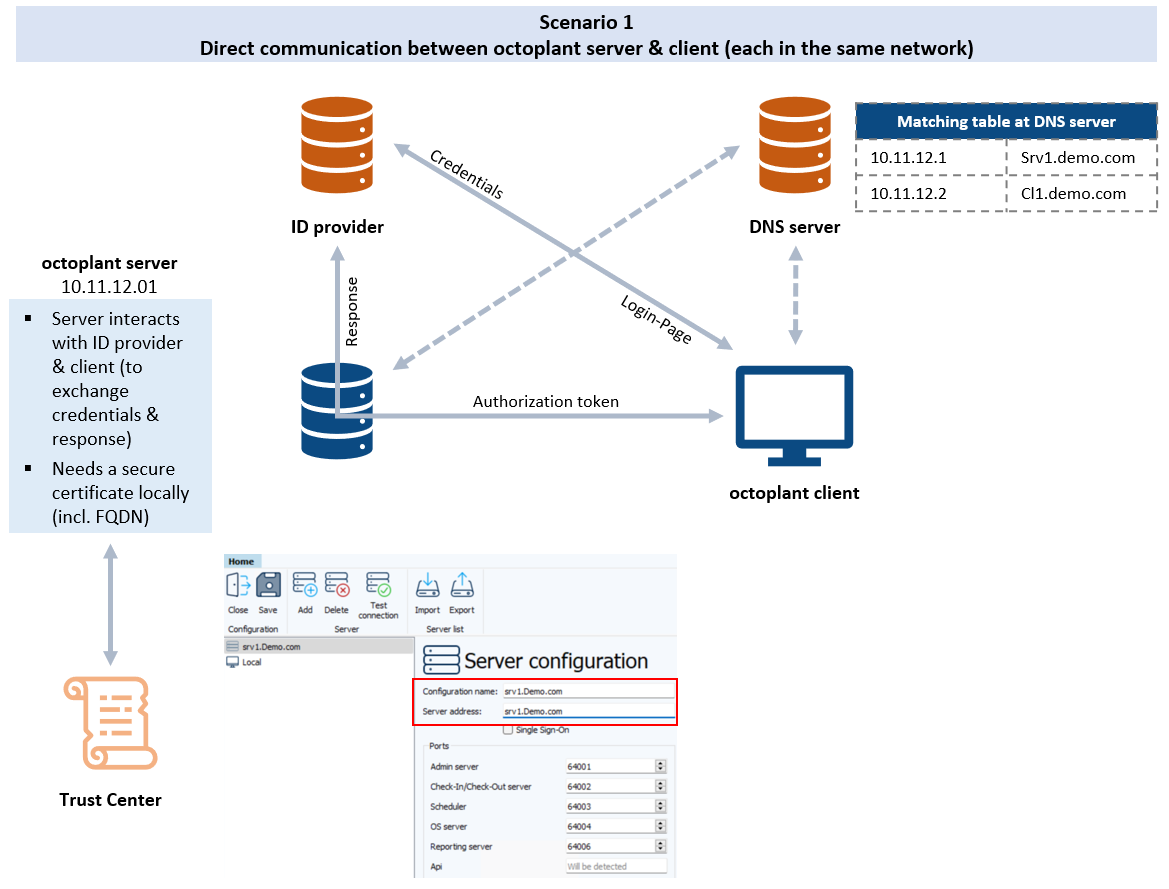

octoplant mit OAuth

Integration des ID-Providers einschließlich Token-Handling:

-

octoplant Server und Client können nur mit ihrem FQDN kommunizieren.

-

Dies ist erforderlich, da der FQDN des Serversystems im Zertifikat oder Token enthalten ist, das für OAuth benötigt wird.

-

Schlüsseländerungen bei Verwendung von OAuth:

-

Erstellung und Implementierung eines Zertifikats auf dem octoplant Server

-

Kommunikation mit dem DNS-Server ist erforderlich

DNS-Server werden normalerweise automatisch vom Betriebssystem des octoplant Servers für octoplant konfiguriert. Einzelheiten zur Konfiguration erfahren Sie von Ihrem IT-Team.

DNS-Server werden normalerweise automatisch vom Betriebssystem des octoplant Servers für octoplant konfiguriert. Einzelheiten zur Konfiguration erfahren Sie von Ihrem IT-Team. -

Verbindung zum ID-Anbieter erforderlich

-

Kann auch eine Aktualisierung der Anmeldekonfiguration auf dem Clientsystem erfordern

-

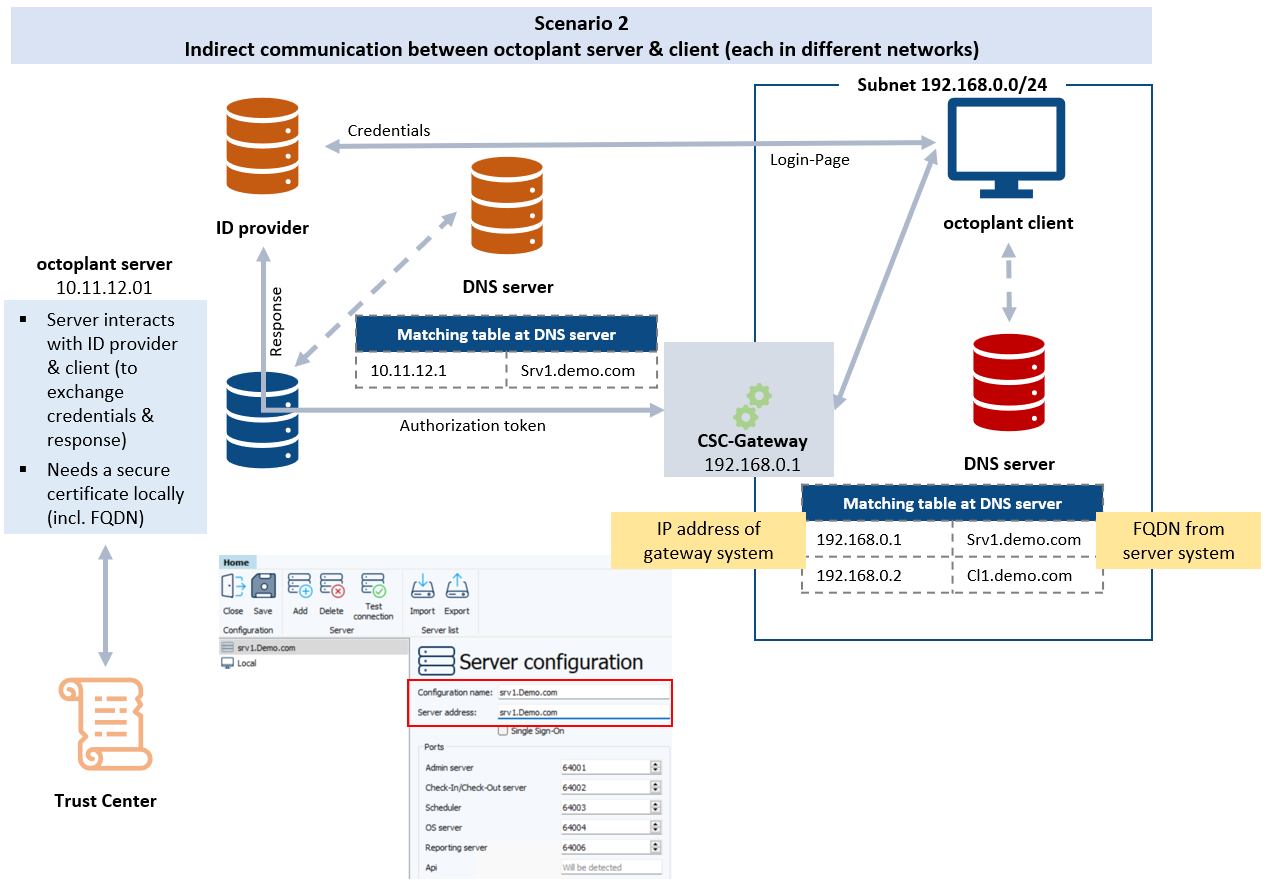

octoplant mit OAuth und CSC-Gateway

Integration des ID-Providers einschließlich Token-Handling:

-

octoplant Server und Client können nur mit ihrem FQDN kommunizieren.

-

Dies ist erforderlich, da der FQDN des Serversystems im Zertifikat oder Token enthalten ist, das für OAuth benötigt wird.

-

Schlüsseländerungen bei Verwendung von OAuth und getrennten Netzwerken:

-

Erstellung und Implementierung des Zertifikats auf dem octoplant Server

-

Kommunikation mit dem globalen DNS-Server ist erforderlich

-

Verbindung zum ID-Anbieter erforderlich

-

Kann auch eine Aktualisierung der Anmeldekonfiguration auf dem Clientsystem erfordern

-

Zusätzlicher DNS-Server im getrennten Netz und Anpassung der Zuordnungstabelle erforderlich

DNS-Server werden normalerweise automatisch vom Betriebssystem des Octoplant-Servers für Octoplant konfiguriert. Einzelheiten zur Konfiguration erfahren Sie von Ihrem IT-Team.

DNS-Server werden normalerweise automatisch vom Betriebssystem des Octoplant-Servers für Octoplant konfiguriert. Einzelheiten zur Konfiguration erfahren Sie von Ihrem IT-Team.

-

ID-Anbieter zur Verwendung mit octoplant

Im Folgenden finden Sie eine Liste von ID-Anbietern, die mit Anleitungen zur Implementierung in octoplant verknüpft sind:

OIDC-Begriffe

| Begriff | Definition |

|---|---|

| Zugangstoken | In der OAuth 2.0 Spezifikation ist ein Zugriffstoken ein geheimer Schlüssel, der es einem Relying-Party-Client (RP) ermöglicht, auf Dinge auf einem Ressourcenserver zuzugreifen. In Connect sind Zugriffstoken JSON-Web-Tokens (JWTs), die den Zugriff auf den OIDC-basierten /userinfo-Endpunkt von Connect und, je nach den gewährten Zugriffsrechten, möglicherweise auch auf andere Connect-APIs ermöglichen. Sie stellen auch die Tatsache dar, dass sich ein Benutzer bei Ihrer Anwendung angemeldet hat. |

| Legitimationskennziffer | Im Fluss der Berechtigungscodeerteilung ist dies ein einmaliger Code, der am Token-Endpunkt von Connect für OAuth 2.0- oder OIDC-Token (z. B. Zugriffstoken, Refresh-Token, ID-Token) eingelöst werden kann. |

| Autorisierungsendpunkt | Der HTTP-Endpunkt, der verwendet wird, um OAuth2.0- oder OIDC-Grant-Flows zu initiieren. Für Connect ist dies /oidc/authorize. |

| Autorisierungsserver | OAuth 2.0 Name für die Entität, die im Namen eines Ressourcenbesitzers Token an Clients vergibt. Connect ist ein Autorisierungsserver, wenn ein registrierter RP-Client ihn benutzt, um Token zu erhalten. Entspricht einem Emittenten in der OIDC-Terminologie. |

| Anspruch | Eine Information über einen Benutzer, wie z. B. seine E-Mail-Adresse. Ein RP-Client fordert eine bestimmte Anzahl von Benutzeransprüchen von Connect an, indem er die entsprechenden Bereiche in seiner ersten Anfrage angibt. |

| Client | OAuth 2.0-Name für den Teil Ihrer Anwendung, der OAuth 2.0-Tokens anfordert und verwendet. Äquivalent zu Relying Party (RP) in der OIDC-Terminologie. |

| Zuschussfluss | Eine bestimmte Abfolge von Interaktionen, die von einem RP Kunden initiiert wird und letztlich mit der Gewährung von Token endet. OAuth 2.0, OIDC und ihre Erweiterungsspezifikationen definieren zusammen mehrere verschiedene mögliche Gewährungsflüsse. |

| ID-Token | Im OIDC-Standard ein JWT, das vom Autorisierungsserver (oder Aussteller) ausgestellt wird und bestimmte Informationen (Ansprüche) über einen Endbenutzer bestätigt. |

| Emittent | Die Entität, die ein JWT ausstellt, z. B. Connect im Falle eines ID-Tokens. Äquivalent zu einem Autorisierungsserver im ursprünglichen OAuth 2.0 Standard. |

| OAuth 2.0 | Autorisierungsprotokoll, das auf Zugangs- und Aktualisierungstokens basiert, die die Übertragung von Ressourcen zwischen Systemen ermöglichen. |

| OpenID-Verbindung (OIDC) | Authentifizierungsschicht auf der Grundlage von OAuth 2.0. OIDC erweitert das OAuth 2.0 Protokoll, um die Benutzerauthentifizierung und den Zugriff auf Benutzerinformationen zwischen Systemen zu standardisieren. OpenID Connect ermöglicht ein Internet-Identitäts-Ökosystem durch einfache Integration und Unterstützung, sicherheits- und datenschutzfreundliche Konfiguration, Interoperabilität, breite Unterstützung von Clients und Geräten und die Möglichkeit für jedes Unternehmen, ein OpenID Provider (OP) zu sein. |

| OpenID-Anbieter (OP) | Ermöglicht die Authentifizierung des Benutzers und autorisiert den RP mit einem ID-Token und in der Regel einem Zugangstoken. |

| geschützte Ressource | In OAuth 2.0 jeder Endpunkt oder jede Ressource, für deren Zugriff eine Autorisierung erforderlich ist (z. B. ein Zugriffstoken). |

| vertrauende Partei (RP) | OIDC-Name für den OAuth 2.0 Client . |

| Ressourcenbesitzer | OAuth 2.0 Name für den Benutzer, die Entität (Person), die Eigentümer der Ressource ist, wobei es sich bei der Ressource um ihre Fähigkeit handelt, den Zugriff zu genehmigen. |

| Ressourcenserver | OAuth 2.0 Name für jede Entität, die Zugriffstoken akzeptiert und Zugriff auf Ressourcen gewährt oder Aktionen durchführt. Connect ist ein Ressourcenserver, wenn Sie Zugriffstoken verwenden, um Anfragen im Namen eines Benutzers zu stellen. |

| Aktualisierungs-Token | Ein Token, der verwendet werden kann, um ein neues Zugangstoken zu erhalten, wenn das vorherige abgelaufen ist. |

| Token-Endpunkt | Der HTTP-Endpunkt, an dem der Autorisierungsserver Token gewährt. Für Connect ist dies /oidc/token. |

Referenzen Der Inhalt dieses Tutorials wurde von OpenID übernommen.

Referenzen Der Inhalt dieses Tutorials wurde von OpenID übernommen.

OpenID® copyright (c) 2013 Die OpenID Foundation