Realizar las configuraciones

Antes de que la conexión con Active Directory sea activada, para importar grupos y usuarios de Active Directory en octoplant, deben realizarse algunas configuraciones en el AdminClient.

Inicie sesión en AdminClient, seleccione el módulo Administración de usuarios y siga los siguientes pasos:

- Seleccione la pestaña Sincronización y haga clic en el botón Políticas de cuenta.

- En la pestaña Autorización, debe seleccionar Autorización vía sistema operativo, o bien, Autorización vía sistema operativo y administración de acceso y haga clic en Aceptar.

- En la barra de herramientas, haga clic en el botón Configurar.

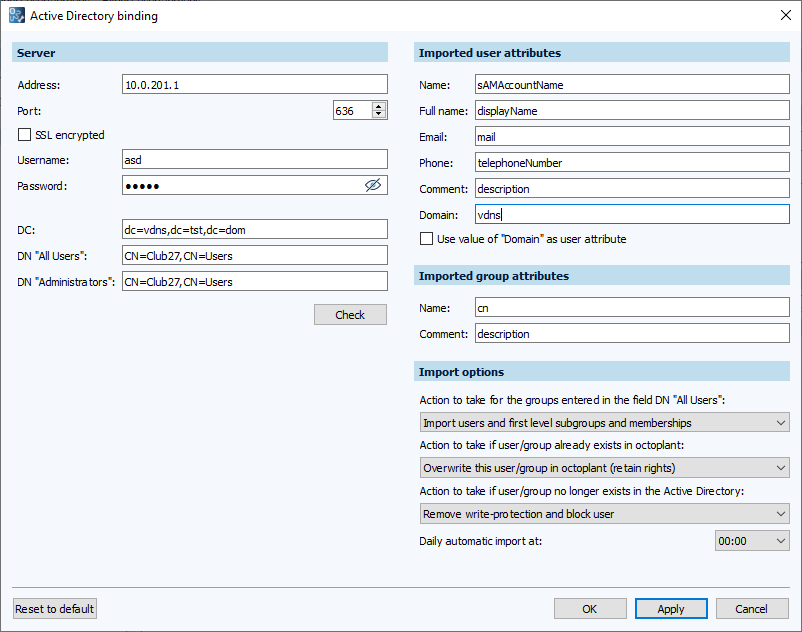

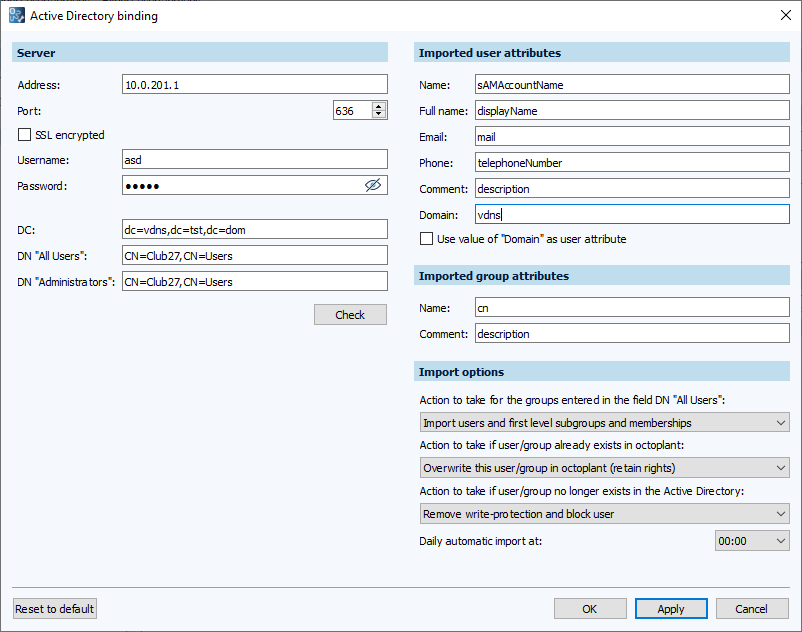

Se mostrará el diálogo de configuración Conexión con Active Directory. - Realice las configuraciones necesarias.

Los campos marcados con * son obligatorios. - Al finalizar, haga clic en Aceptar. Se guardarán las configuraciones y se cerrará el diálogo.

Fig.: Ventana de diálogo Conexión con Active Directory

Para la configuración de la conexión con Active Directory, muchas veces se copian y pegan los datos de un correo electrónico o de un documento Word enviado por el departamento de tecnología. Debido a esto, puede suceder que los signos sean modificados o agregados por el editor de textos. Si esto sucede, se mostrará un aviso de error. Para evitar este error, tipee los datos en los campos directamente.

Para la configuración de la conexión con Active Directory, muchas veces se copian y pegan los datos de un correo electrónico o de un documento Word enviado por el departamento de tecnología. Debido a esto, puede suceder que los signos sean modificados o agregados por el editor de textos. Si esto sucede, se mostrará un aviso de error. Para evitar este error, tipee los datos en los campos directamente.

Ejemplo:

| Elemento | Descripción | Ejemplo |

|---|---|---|

| Dirección | Nombre, dirección IP o dominio del servidor de Active Directory Si el equipo con el cual quiere conectarse no está conectado al dominio del servidor de Active Directory, solo será posible una conexión a través del nombre o de la dirección IP del servidor de Active Directory. Si el equipo con el cual quiere conectarse no está conectado al dominio del servidor de Active Directory, solo será posible una conexión a través del nombre o de la dirección IP del servidor de Active Directory. |

10.0.201.1 |

| Puerto | Puerto del servidor de Active Directory Es posible asignar números enteros de 0 a 65535. El puerto predefinido para la conexión codificada es 636 (el puerto estándar para la conexión no codificada es 389). Si alguno de los puertos ya están siendo usados, seleccione otro. |

636 |

| Cifrado SSL | Conexión codificada o no codificada con el servidor de Active Directory. De manera predeterminada, la conexión con Active Directory se ejecuta a través del protocolo LDAP. Si activa la casilla SSL cifrada, se usa el protocolo LDAPS. | þ SSL cifrada |

| Nombre de usuario | Nombre de usuario para el acceso al servidor de Active Directory Formato: <Nombre de usuario> o <Dominio>\<Nombre de usuario> o <Nombre de usuario>@<Dominio> |

octoplant |

| Contraseña | Contraseña de usuario para el acceso al servidor de Active Directory Caracteres ocultos |

••••••••• |

| DC | Nombre DNS del dominio Entradas correspondientes al formato de Active Directory. En Active Directory, los elementos de un nombre de dominio separados con puntos están divididos en secciones individuales. Cada sección comienza con el prefijo DC (= Domain Component). Las secciones individuales están separadas con comas. El dominio "vdns.tst.dom" es representado de la siguiente manera DC=vdns, DC=tst, DC=dom |

DC=vdns,DC=tst,DC=dom |

| "Todos los usuarios" DN | Nombre unívoco ( DN = Distinguished Name) del grupo de Active Directory para buscar los usuarios (u otros grupos) a ser importados. Entradas correspondientes al formato del Active Directory. Un nombre unívoco (DN) representa un objeto en un directorio jerárquico. El nombre unívoco se escribe del nivel más bajo hasta el más alto. El objeto comienza con un prefijo CN (= Common Name). Las secciones están separadas con comas. Para el grupo "Club27" en la carpeta "Users", el nombre unívoco estaría representado de la siguiente manera: CN=Club27, CN=Users |

CN=Club27,CN=Users |

| "Administradores" DN |

Nombre unívoco (DN = Distinguished Name) del grupo de Active Directory cuyos usuarios deben ser importados en el grupo de administradores de octoplant. Los grupos se separan entre sí mediante punto y coma. |

CN=Reservoir-Dogs,CN=Users, OU=SecurityGroup

CN=SECS-Engineering-1,OU=test,OU=2008 R2 AD; CN=SECS-Engineering-2,OU=test 2,OU=2008 R2 AD; ... |

Asignación de las rutas:

En el diálogo Conexión con Active Directory las rutas deben ser asignadas de manera completa. Si la ruta contiene caracteres especiales (por ej. el signo +), estos deben ser precedidos por una barra inversa (por ej.: CN=Reservoir-Dogs, OU=W\+D).

Los cambios realizados pueden ser verificados con el botón Comprobar.

Localizar el Distinguished Name del Active Directory Group

En los campos DN "All Users" y DN "Administrators" se asigna el nombre distinguido de un grupo del Active Directory. El nombre distinguido puede ser localizado usando PowerShell, con el comando Get-ADGroup <nombre del grupo> que se usa para ejecutar el Active Directory Controller.

Ejemplo:

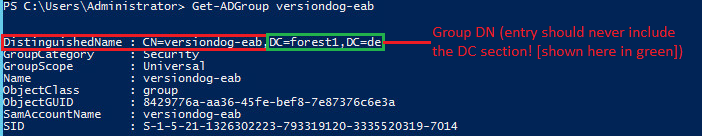

Fig.: Entrega del nombre distinguido

El valor usado en este caso para campos DN "All Users" y DN "Administrators" es: CN=<xxx>-eab.

Atributos de los usuarios importados

| Elemento | Descripción | Ejemplo |

|---|---|---|

| Nombre | Atributo de Active Directory usado como nombre de usuario en octoplant. En la importación, el nombre de usuario se corresponde con el valor del atributo de Active Directory. |

sAMAccountName |

| Nombre completo | Atributo de Active Directory usado como nombre completo en octoplant. En la importación, el nombre completo de un usuario se corresponde con el valor del atributo de Active Directory. |

displayName |

| Correo electrónico: | Atributo de Active Directory usado como correo electrónico en octoplant. En la importación, el correo electrónico del usuario será determinado por el valor correspondiente al atributo de Active Directory. |

|

| Teléfono | Atributo del Active Directory usado como número de teléfono en octoplant. En la importación, el número de teléfono de un usuario será determinado por el valor correspondiente al atributo de Active Directory. |

telephoneNumber |

| Comentario | Atributo de Active Directory usado como comentario en octoplant. En la importación, el comentario de un usuario será determinado por el valor del atributo de Active Directory. |

description |

| Dominio |

Nombre de dominio o atributo de usuario del Active Directory Si la casilla de control Use value of "Domain" as user atribute está desactivada, aquí se asigna el nombre NetBIOS del dominio. Esta es la configuración predeterminada. Si la casilla de control Use value of "Domain" as user atribute está activada, puede asignarse un atributo de usuario arbitrario, desde el cual se puede leer o usar el nombre de dominio. Casos especiales: Para los atributos userPrincipalName y distinguishedName se usa el primer subdominio o dominio encontrado como nombre de dominio. Ejemplos:

Aquí se usa el valor del primer DC= como nombre de dominio, es decir, subDomain. Aquí se usa el primer valor después de @ hasta el primer punto como nombre de dominio, es decir, subdomain. |

Atributos de los grupos importados

| Elemento | Descripción | Ejemplo |

|---|---|---|

| Nombre | Atributo de Active Directory usado como nombre de usuario en octoplant. En la importación, el nombre del grupo será determinado por el valor del atributo de Active Directory. |

cn |

| Comentario | Atributo de Active Directory usado como comentario de grupo en octoplant. En la importación, el comentario de un grupo se corresponde con el valor del atributo de Active Directory. |

description |

Opciones de importación

| Elemento | Descripción |

|---|---|

| Acción a ejecutar para los grupos ingresados en el campo "Todos los usuarios" DN |

|

| Acción a realizar si el usuario/grupo ya existe en octoplant: |

Comportamiento del programa cuando los grupos/usuarios a importar ya existen en octoplant Opciones:

|

| Acción a realizar si el usuario/grupo ya no existe en Active Directory |

Comportamiento del programa cuando los usuarios/grupos a importar de Active Directory ya no están disponibles Opciones:

|

| Importación automática diaria automática a las: | Hora para el inicio de la importación diaria automática (solo pueden configurarse horas exactas) |

Ejemplo de configuración:

Fig.: Ventana de diálogo Conexión con Active Directory

Con el botón Resetear a predefinido todas las entradas se restauran y se vuelve al estado inicial del diálogo de configuración.

Con el botón Resetear a predefinido todas las entradas se restauran y se vuelve al estado inicial del diálogo de configuración.

Información adicional:

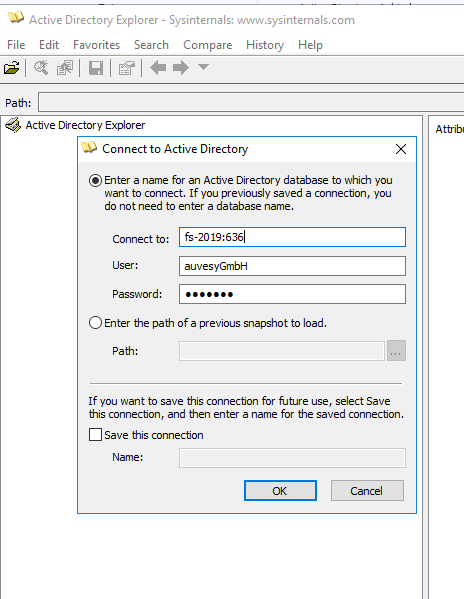

Muchas de las informaciones necesarias para la conexión con Active Directory en octoplant pueden encontrarse rápidamente con una herramienta de gestión de Active Directory. Esta herramienta puede ser por ej. el Explorer de Active Directory de Microsoft. Si el puerto es asignado de manera explícita, también es posible probar la conexión SSL.

Ejemplo:

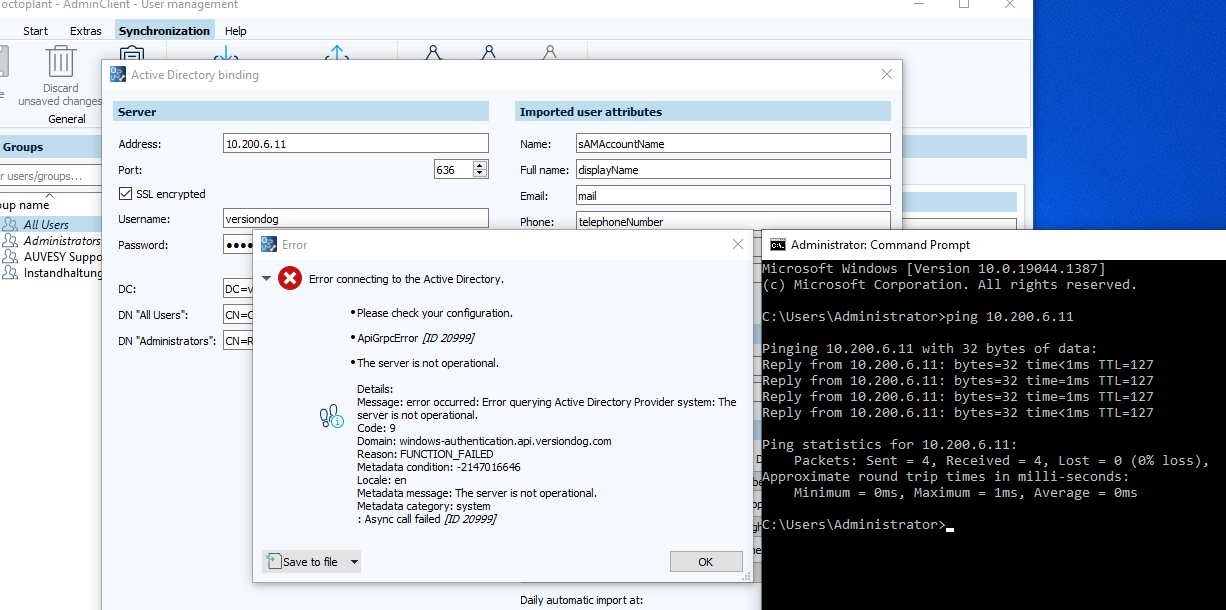

Fig.: Conexión con Active Directory

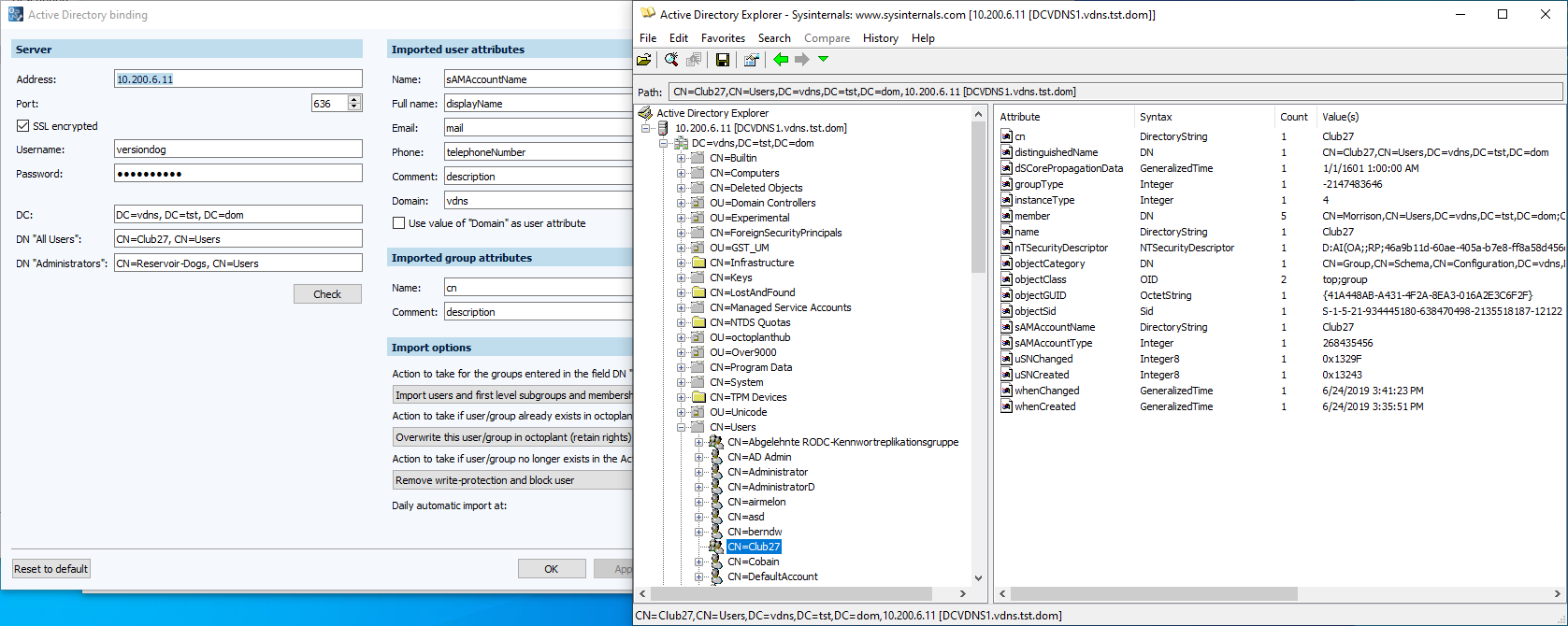

La siguiente captura de pantalla muestra las informaciones que se pueden encontrar usando el Exlorer de Active Directory para la configuración de la conexión con Active Directory, para importar el grupo Club27 de la carpeta Usuarios.

Fig.: Explorador Active Directory

|

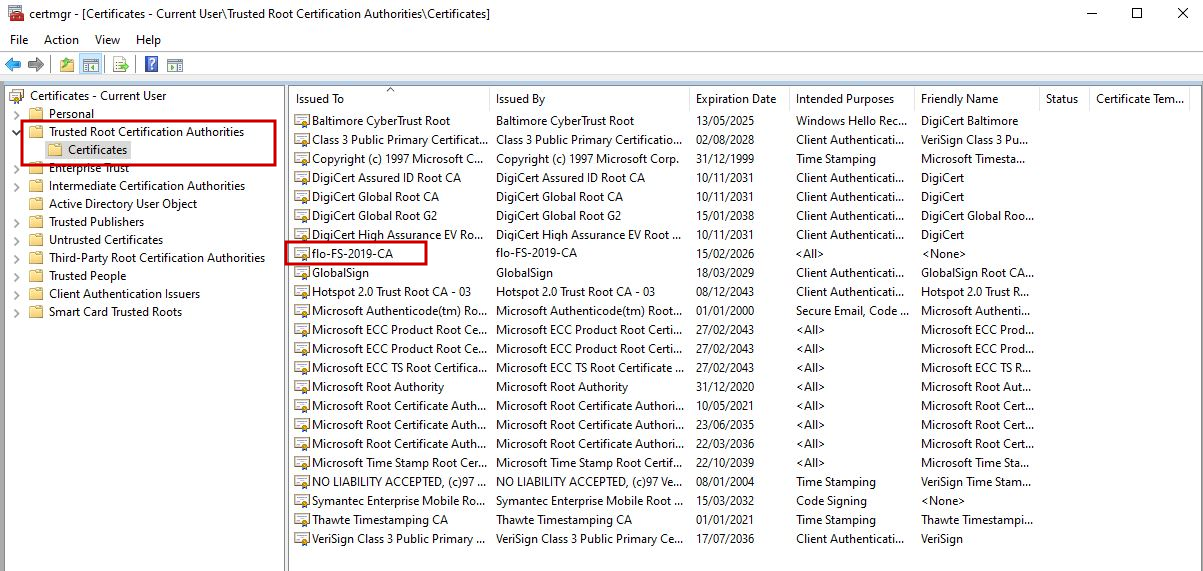

¿Cómo puedo importar un certificado en el servidor de octoplant y comprobar la disponibilidad? Un certificado raíz identifica una autoridad de certificación (CA). Con este certificado raíz, la autoridad de certificación firma uno o más certificados dependientes, los cuales firman el certificado SSL del usuario final. El certificado raíz debe ser importado en el servidor de octoplant. Haga doble clic en el certificado exportado y cópielo en Entidades de certificación raíz de confianza.

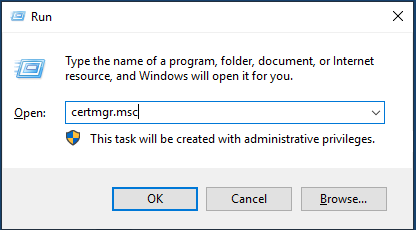

Fig.: Autoridades de certificación raíz de confianza Para mostrar el certificado, presione Win + R y asigne en el diálogo Ejecutar certmgr.msc (o bien certlm.msc).

Fig.: Ventana de diálogo Ejecutar, certmgr.msc |

| Contenido relacionado |

|---|

| AdminClient > Administración de usuarios > Políticas de cuenta |